Los ciberataques son actos en los cuales se cometen agravios, daños o perjuicios en contra de las personas o grupos de ellas, entidades o instituciones y que por lo general son ejecutados por medio de computadoras y a través de la Internet. No necesariamente pueden ser cometidos totalmente por estos medios, sino también a partir de los mismos.

Los ciberataques son actos en los cuales se cometen agravios, daños o perjuicios en contra de las personas o grupos de ellas, entidades o instituciones y que por lo general son ejecutados por medio de computadoras y a través de la Internet. No necesariamente pueden ser cometidos totalmente por estos medios, sino también a partir de los mismos.

Un ciberataque puede estar dirigido a los equipos y sistemas de computación que se encuentran operando en la red a nivel mundial, o puede ser orientado hacia la información y los datos que son almacenados en bases de datos. Al dirigirse a los equipos y sistemas, pueden buscar la anulación del servicio que éstos prestan, en forma temporal o permanente, introduciendo algún tipo de elementos extraños en dichos sistemas que dificulten su operación normal. Los ataques contra los datos, por su parte, pueden ir desde el robo de los mismos con propósitos militares o comerciales.

¿Qué paso ahora con la información del gobierno de los Estados Unidos?

Un grupo de hackers pudo haber obtenido datos personales de unos cuatro millones de funcionarios estadounidenses, informó este jueves de la semana pasada la Oficina de Administración de Personal (OPM, por sus siglas en inglés). El ataque ha podido dejar al descubierto los datos de cuatro millones de empleados, exempleados y contratistas, según la Administración.

La incursión de los hackers o piratas informáticos se produjo en diciembre, aunque no se conoció hasta abril. En mayo se determinó que afectaba a millones de datos personales. La OPM, una especie de agencia de recursos humanos del Gobierno federal de los Estados Unidos, avisará a los empleados cuyos datos pudieran estar en riesgo. Entre las tareas de la OPM figura verificar los antecedentes de los funcionarios antes de contratarlos, el pago de las pensiones y la formación continua de los empleados.

Después de lo ocurrido la pregunta más importante es:

¿Está su organización preparada para enfrentar un ciberataque?

Cristian E. Rodriguez Granada

Estudiante Ing. De Sistemas Y Computación

Universidad De Caldas

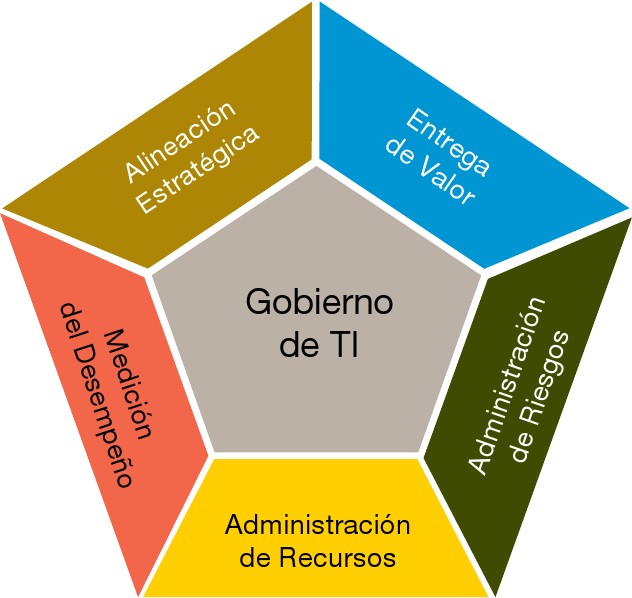

El COBIT es precisamente un modelo para auditar la gestión y control de los sistemas de información y tecnología, orientado a todos los sectores de una organización, es decir, administradores IT, usuarios y por supuesto, los auditores involucrados en el proceso. El COBIT es un modelo de evaluación y monitoreo que enfatiza en el control de negocios y la seguridad IT y que abarca controles específicos de IT desde una perspectiva de negocios.

El COBIT es precisamente un modelo para auditar la gestión y control de los sistemas de información y tecnología, orientado a todos los sectores de una organización, es decir, administradores IT, usuarios y por supuesto, los auditores involucrados en el proceso. El COBIT es un modelo de evaluación y monitoreo que enfatiza en el control de negocios y la seguridad IT y que abarca controles específicos de IT desde una perspectiva de negocios.

SAP fue fundada en junio de 1972 como Systemanalyse und Programmentwicklung (“Análisis de Sistemas y Desarrollo de Programas“)5 por cinco exingenieros de IBM en Mannheim, Baden-Württemberg (Dietmar Hopp, Klaus Tschira, Hans-Werner Hector, Hasso Plattner, y Claus Wellenreuther).5 El acrónimo fue cambiado más adelante para ser Systeme, Anwendungen und Produkte in der Datenverarbeitung (“Sistemas, Aplicaciones y Productos en Procesamiento de Datos“).

SAP fue fundada en junio de 1972 como Systemanalyse und Programmentwicklung (“Análisis de Sistemas y Desarrollo de Programas“)5 por cinco exingenieros de IBM en Mannheim, Baden-Württemberg (Dietmar Hopp, Klaus Tschira, Hans-Werner Hector, Hasso Plattner, y Claus Wellenreuther).5 El acrónimo fue cambiado más adelante para ser Systeme, Anwendungen und Produkte in der Datenverarbeitung (“Sistemas, Aplicaciones y Productos en Procesamiento de Datos“).

Origen de la Auditoria

Origen de la Auditoria